Web 渗透工具 Burp Suite 安装配置

Burp Suite 介绍

Burp Suite 是用于攻击 web 应用程序的集成平台,包含了许多工具。

Burp Suite 为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的 HTTP 消息、持久性、认证、代理、日志、警报。

- 下载:https://portswigger.net/burp

Burp Suite 工具箱

- Proxy—— 是一个拦截 HTTP/S 的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

- Spider—— 是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

- Scanner [仅限专业版]—— 是一个高级的工具,执行后,它能自动地发现 web 应用程序的安全漏洞。

- Intruder—— 是一个定制的高度可配置的工具,对 web 应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用 fuzzing 技术探测常规漏洞。

- Repeater—— 是一个靠手动操作来补发单独的 HTTP 请求,并分析应用程序响应的工具。

- Sequencer—— 是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

- Decoder—— 是一个进行手动执行或对应用程序数据者智能解码编码的工具。

- Comparer—— 是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的 “差异”。

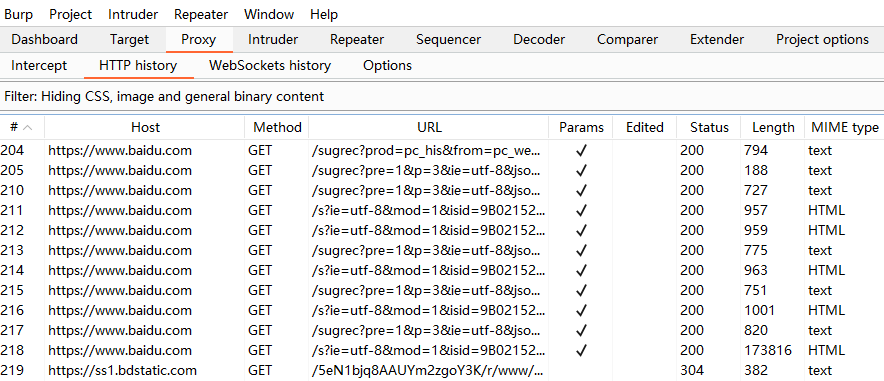

Burp Suite 抓包

配置代理

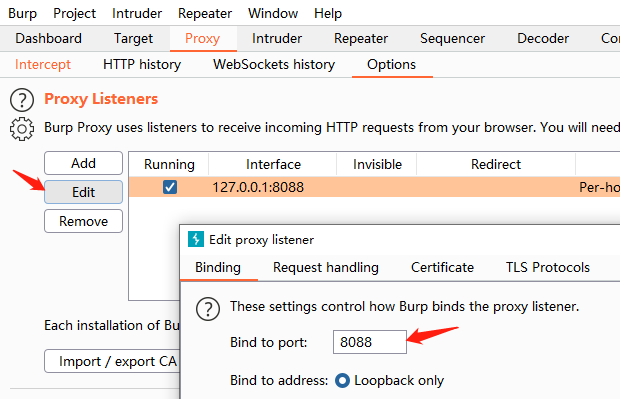

配置 Burp suite 代理 ,打开 burp 选择 proxy----->options

一般建议将端口改下,避免和其他应用冲突。

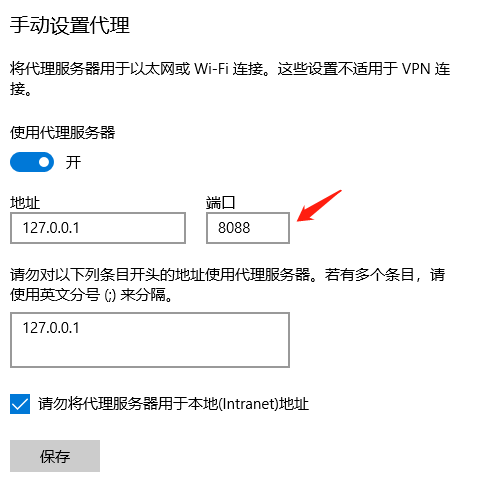

浏览器进行配置,这里以谷歌浏览器为例,其他浏览器类似。

设置 -----> 高级 -----> 打开代理,如下图:

手动设置代理地址:

配置完成后就可以使用 burp suite 进行抓包了

https 证书

抓包过程中可能出现如下问题,https 无法抓取,解决办法就是安装 Burp Suite 的受信任证书。

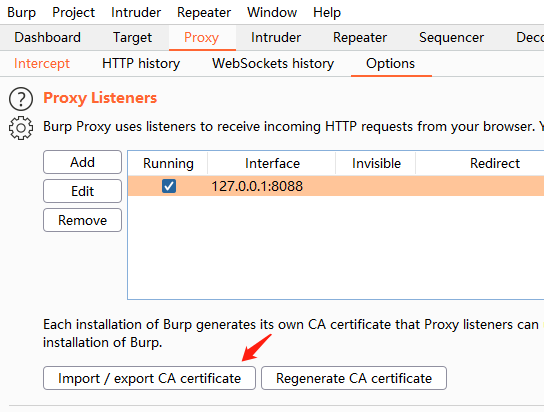

打开 proxy 的 options 选项,选择 import/export CA certificate 按钮:

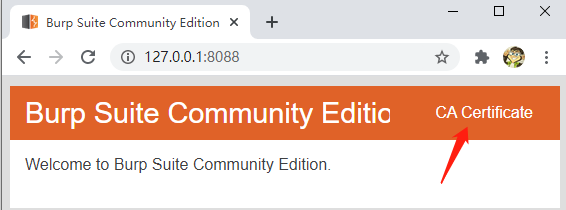

或者访问 http://127.0.0.1:8088/ ,点击下载 CA 证书:

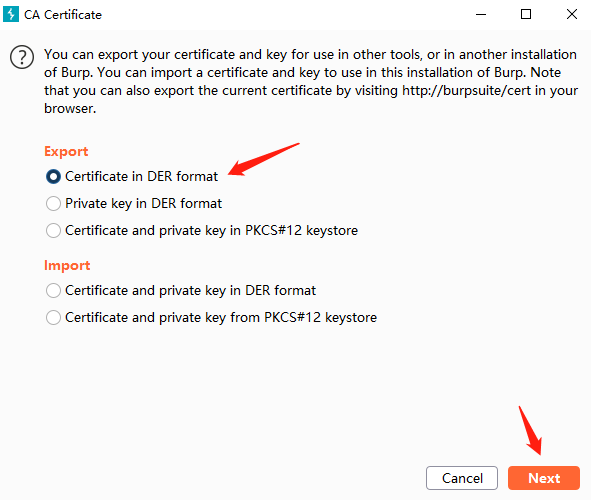

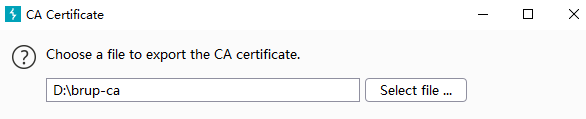

弹出下面窗口,选中第一项,并点击 next

继续选择证书导出的本地地址并保存

打开 Chrome 浏览器,设置 -----> 隐私设置和安全性 -----> 安全 ----- > 管理证书

在证书管理窗口选择导入,并选择导入刚刚导出的证书文件。

以上就是安装证书的全部过程,接下来就可以使用 burp 拦截 https 包了。

相关文章